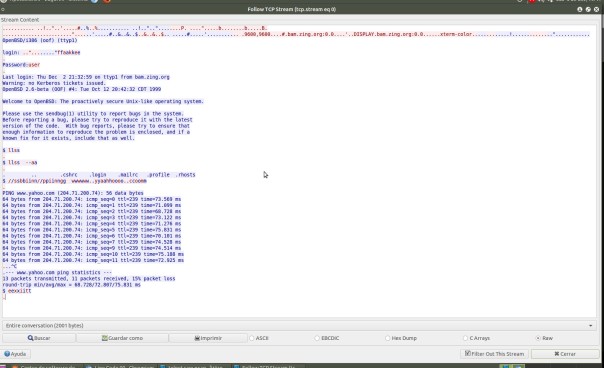

Primera parte : Analizando un protocolo inseguro – Telnet

- ¿Qué usuario y contraseña se ha utilizado para acceder al servidor de Telnet?

-

- ¿Qué sistema operativo corre en la máquina?

- openBSD

-

- ¿Qué comandos se ejecutan en esta sesión?

- ls

ls -a

ping http://www.yahoo.com

exit

- ls

- ¿Qué comandos se ejecutan en esta sesión?

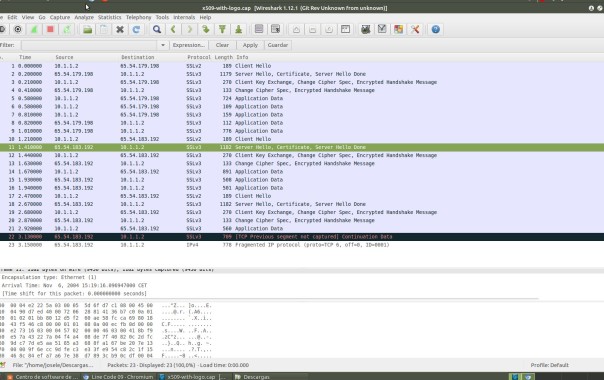

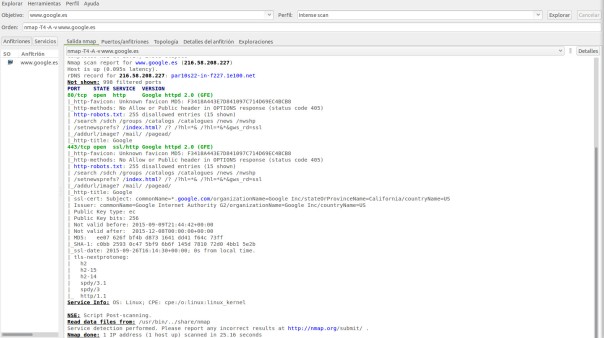

Segunda parte : Analizando SSL

- ¿Puedes identificar en qué paquete de la trama el servidor envía el certificado?

- 2 -11 -18

- ¿El certificado va en claro o está cifrado? ¿Puedes ver, por ejemplo, qué autoridad ha emitido el certificado?

- va cifrado, la entidad es Verising

- ¿Qué asegura el certificado, la identidad del servidor o del cliente?

- asegura que la comunicacion entre servidor y cliente es privada, ademas permite autentificar al cliente en el servidor.

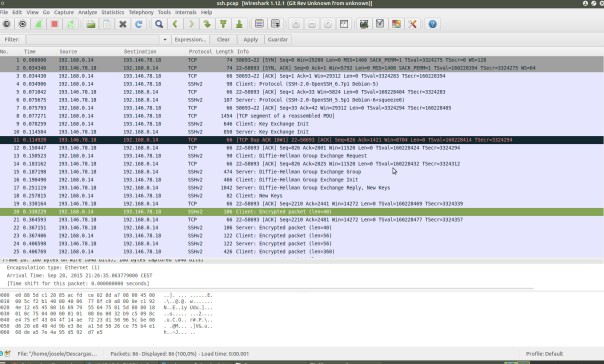

Tercera parte: Analizando SSH

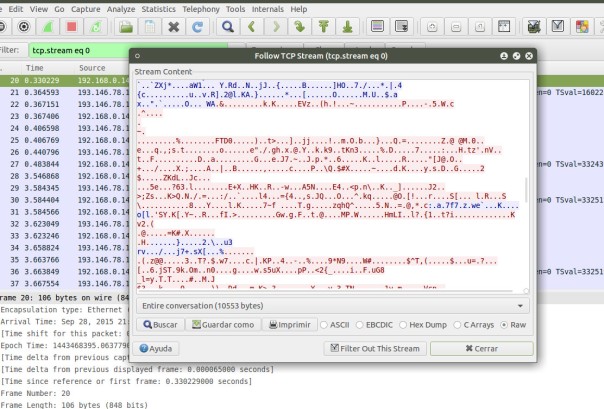

- ¿Puedes ver a partir de qué paquete comienza el tráfico cifrado?

- En el paquete 20

- ¿Qué protocolos viajan cifrados, todos (IP, TCP…) o alguno en particular?

- TCP – SSHv2

- ¿Es posible ver alguna información de usuario como contraseñas de acceso?+

- No, esta emCriptado